微波炉加热食物的隐藏风险

- 生活百科

- 2025-06-17 11:32:15

- 84

微波炉加热食物的隐藏风险

微波炉是现代厨房中不可或缺的家电之一,它以高效便捷的方式为人们提供了加热食物的便利。然而,在我们享受其带来的便利的同时,也有许多潜在的风险和隐患,很多人可能并未意识到。微波炉加热食物的过程中,涉及到的原理、加热方式以及对食物的影响,都会产生一些看似微小但又值得重视的隐患。这些隐患不仅影响食物的质量,甚至可能对人体健康造成长期影响。

微波加热原理及其潜在风险

微波炉的工作原理是通过电磁波激发水分子振动,从而产生热量加热食物。这个过程通常比传统加热方式更为迅速,但由于其高频波长的特性,微波加热的方式可能导致食物加热不均匀。食物内部可能仍然保持较低的温度,甚至出现一些冷点,这就可能导致细菌或病毒在这些区域未能被完全杀灭,从而引发食源性疾病。

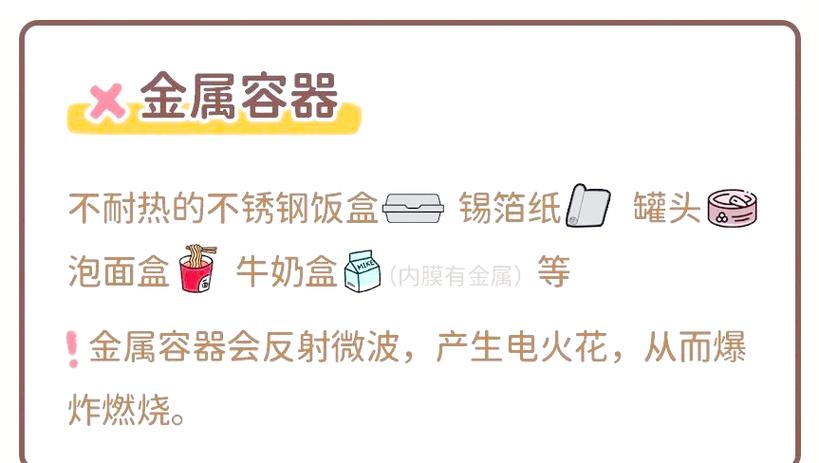

此外,微波炉的电磁波会对金属物品产生反应,导致火花甚至火灾的发生。因此,使用微波炉时必须特别注意,不能将金属容器或铝箔放入其中。

微波加热对食物的影响

虽然微波炉加热食物方便快捷,但有研究表明,微波加热可能会影响食物的营养成分。特别是在加热某些富含水溶性维生素(如维生素C和B族维生素)的食物时,微波炉加热可能会加速这些营养成分的流失。特别是长时间高温加热时,食物中的营养成分可能会遭到破坏,导致食物的营养价值大打折扣。

除了维生素的损失,微波加热还可能对某些食物中的化学成分产生变化。例如,一些研究表明,微波加热某些食物时可能会增加有害化学物质的产生,如丙烯酰胺,这是一种在高温下产生的潜在致癌物。

微波炉加热容器的选择问题

微波炉使用的容器选择也至关重要。许多常见的塑料容器和塑料薄膜不适合在微波炉中加热。加热时,这些塑料材料可能会释放出有害化学物质,如双酚A(BPA)或邻苯二甲酸盐,这些化学物质对人体健康有潜在危害,可能影响内分泌系统,甚至与癌症、肥胖等疾病相关。

因此,在使用微波炉时,选择适合加热的容器非常重要。理想的容器材料包括玻璃和陶瓷,这些材料不会释放有害物质,同时能够均匀加热食物,避免加热不均匀的问题。

微波加热过程中的安全隐患

除了加热不均匀和食物营养流失外,微波炉本身的使用也可能存在安全隐患。例如,微波炉加热的食物很容易在表面变得烫热,但内部却可能仍然非常冷。因此,食用时如果不注意,可能会出现烫伤或因食物过冷未完全加热而导致食源性疾病的风险。

此外,微波炉加热过后的食物往往因其不均匀加热的特点,可能出现一些“冷热不均”的现象,这使得食物的外层温度较高,容易让人误判其是否已经完全加热,进而增加了食用后的健康风险。

如何安全使用微波炉

为了减少微波炉加热食物的潜在风险,我们可以采取以下一些措施:

1. 均匀搅拌:加热食物时,要定期将食物搅拌或翻动,确保食物受热均匀,避免冷点的出现。

2. 使用合适的容器:确保使用微波炉专用的玻璃或陶瓷容器,避免使用含有塑料或金属的容器。

3. 适当加热时间:避免过长时间的加热,合理设定加热时间,防止食物中的营养成分遭到过度破坏。

4. 使用微波炉专用盖子:为避免食物溅出,可使用专门的微波炉盖,保持食物的水分,减少过度干燥。

5. 冷却后食用:微波加热的食物最好让其冷却一会儿,确保食物内部也得到充分加热,避免食用时不小心烫伤。

结论

微波炉虽然为我们的日常生活带来了极大的便利,但在使用过程中依然存在着许多潜在的风险和隐患。从食物加热不均匀、营养成分流失,到塑料容器释放有害物质,再到使用不当导致的安全隐患,这些问题都值得我们重视。通过合理使用微波炉,选择合适的加热容器和加热方法,可以有效降低这些风险,确保我们在享受美味的同时,也能保持健康。

本文链接:https://chaokehao.com/a/477.html